Paulo Rebêlo

Newsletter da Paradox Zero | 10.jun.2019

Enquanto o mundo inteiro repercute fervorosamente as reportagens do The Intercept Brasil sobre o vazamento de mensagens secretas da Operação Lavo Jato, uma dúvida paira sob a cabeça de muita gente: então o Telegram não é tão seguro assim?

Um dos maiores paradoxos da segurança é justamente achar que estamos seguros, automaticamente, apenas por usar plataformas ou equipamentos considerados seguros.

Não por coincidência, esse paradoxo se aplica online e offline. Dentro e fora da rede.

Vamos entender melhor, em duas partes.

Primeiro, o Telegram e qualquer outro aplicativo não está imune ao comportamento do usuário.

Dados criptografados de forma correta são matematicamente impossíveis de quebrar. Não é uma limitação subjetiva ou de conhecimento. É um limite físico e cientificamente comprovado.

Mas ainda não inventaram uma vacina contra o vírus chamado ser humano.

Mesmo com todo o poder computacional existente hoje, o maior e mais avançado supercomputador do mundo levaria bilhões de anos a mais do que a idade do universo (13.75 bilhões de anos) para quebrar um única linha de texto criptografada com chaves de 256-bit.

É um nível similar ao adotado pelo Telegram. O aplicativo criptografa suas mensagens usando o protocolo MTProto, cujo código pode ser estudado, verificado e auditado por terceiros.

Há uma premiação aberta de 300 mil dólares para a primeira pessoa que conseguir quebrar a criptografia do Telegram. Até agora, ninguém levou um centavo para casa.

A abertura para verificação de código também não é subjetiva.

Ou existe ou não existe.

A devida verificação de código é um dos nossos mantras aqui na Paradox Zero, inclusive na gestão de sites e plataformas de publicação.

Trata-se de uma abordagem bem diferente do que o Whatsapp adota, por exemplo. Ao seguir a cartilha do Facebook, tudo no Whatsapp é fechado e qualquer nível de segurança se transforma em exercício de fé — ao acreditar no que o Facebook diz publicamente sobre seus produtos, sem permitir qualquer tipo de auditoria externa.

No entanto, um dos maiores desafios da indústria é conseguir explicar a clientes e gestores que basta um segundo para quebrar qualquer tipo de criptografia se o usuário assim permitir. Geralmente sem querer, mas às vezes intencionalmente.

No mundo da cobiça corporativa e das rasteiras políticas, esse ‘às vezes’ é mais comum do que a gente imagina.

Um vírus, um spyware, um arquivo malicioso propositalmente injetado no seu equipamento pode abrir a tela do computador e celular para terceiros. Não tem mistério e nada do outro mundo. É tão simples quanto clicar em um link enviado por e-mail ou mensagem no Whatsapp.

Com direito a tutorial no Youtube, aliás.

Em ocasiões assim, não adianta usar Telegram, não adianta usar nada, pois não é um aplicativo que permite o vazamento. É o seu equipamento que está comprometido.

Um celular clonado, por exemplo, exibe em outra tela absolutamente tudo que é feito no aparelho. Na clonagem ou injeção de arquivo-espião, também não adianta apagar as mensagens depois de enviadas. Pois antes de apagar, a mensagem já foi exibida para uma segunda tela, que certamente capturou e arquivou.

Lembre-se também: você não digita sua senha para entrar no Facebook e no Instagram pelo celular, não é? Elas estão gravadas no aparelho. Se você esquecer o celular desbloqueado em cima da mesa (ou se a gente acertar sua senha) será uma fração de segundos para causar um estrago enorme.

Se a primeira variável nessa história é o comportamento do usuário, a segunda é a compreensão dos termos divulgados na imprensa e em notas oficias.

É preciso entender bem a diferença entre vazamento de informações e comprometimento de informações.

Vazamento de informações não implica, necessariamente, em quebra de segurança ou ações maliciosas.

Ninguém precisa ser hacker ou ter conhecimentos técnicos para vazar informação. Mesmo com a segurança do Telegram na troca de mensagens, qualquer pessoa dentro de um grupo pode salvar e “printar” telas da conversa, guardando no aparelho e na nuvem.

E encaminhando para terceiros ou para um e-mail pessoal. A Hillary Clinton que o diga…

Mesmo que você apague essas conversas ou configure o aplicativo para que o texto seja automaticamente apagado após determinado tempo, quem fez um print da conversa não será afetado. Você apagou a mensagem, mas não há como apagar o print de um terceiro em outro equipamento.

Politicamente, é muito mais interessante reforçar a ideia que houve clonagem, invasão ou até mesmo atribuir a hackers o vazamento de informações.

Tecnicamente, contudo, a indústria sabe que a maioria dessas polêmicas com políticos e celebridades não envolve hackers ou clonagem. São apenas reflexos de vazamentos propositais a partir de alguma das partes envolvidas.

Muitas vezes, é verdade, o vazamento ocorre fora dos grupos de mensagens. Porque, de novo, nenhuma criptografia no mundo pode impedir que uma pessoa abra seus arquivos se acertar ou tiver posse da senha.

Quantas vezes você já não leu sobre os riscos de usar senhas fáceis, como 12345, datas de aniversário, nomes de parentes e pets?

E mesmo assim, todos os dados compilados até hoje mostram que as pessoas continuam a usar senhas infantis.

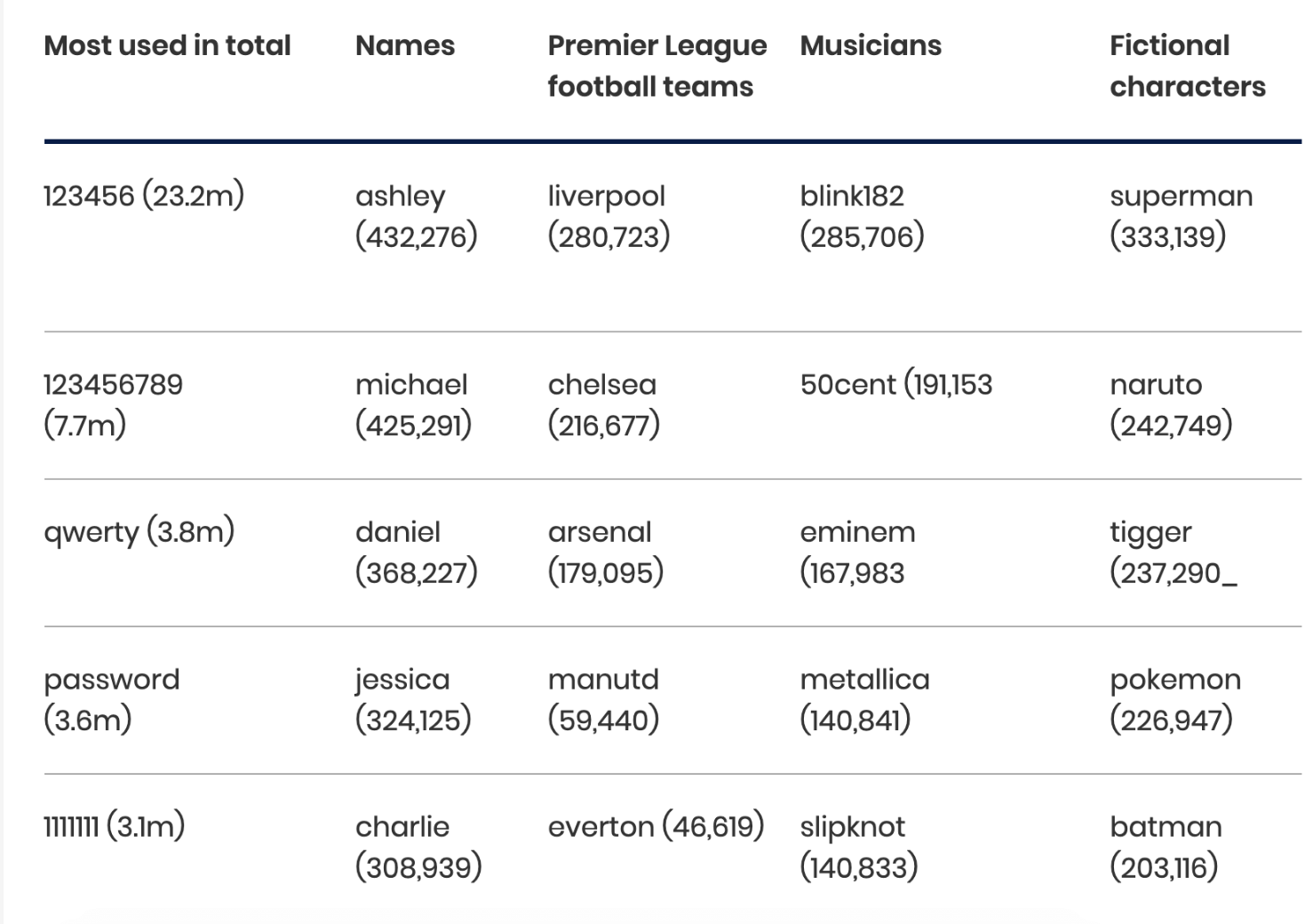

Agora em 2019, um estudo do National Cyber Security Centre (NCSC) do Reino Unido mostrou que mais de 23 milhões de pessoas usam 123456 como senha.

Um detalhe importante é que esse levantamento do NCSC usa como fonte somente os dados de usuários que tiveram seus acessos comprometidos em sites e aplicativos comerciais.

A soma do péssimo comportamento do usuário com o baixo conhecimento técnico de gestores alimenta ainda mais esse caos, gerando desastres cíclicos e infinitos.

Em 2013, reportagem do Telegraph alertava para estudos parecidos. Anos e décadas antes, a mesma coisa.

Há 15 anos, um artigo no Observatório da Imprensa mostrava como era difícil levar a sério qualquer ação de segurança digital quando o usuário insiste em colocar tudo a perder.

Não adianta esperar que políticos, procuradores, magistrados e outras excelências tenham conhecimento técnico para se proteger digitalmente ou se comportem diferente de milhões de pessoas. Ou adianta?

Ficamos por aqui, mas antes confira na tabela abaixo algumas das senhas mais utilizadas, com o número de vezes entre parênteses, apenas na base do NCSC em 2019:

Obrigado à amiga Carmen Carvalho, da UESB e do site Avoador, parceiro da Paradox Zero, por ter alertado e sugerido indiretamente a pauta deste artigo.